Los atacantes pueden utilizar una variedad de métodos y vulnerabilidades existentes tanto en el hardware de la red como en los sistemas operativos, así como en el software de las aplicaciones, para lanzar un ataque a la red de una empresa. El paquete de Microsoft Office no es una excepción: suele ser el punto de partida de un ataque de hackers. La razón principal es el intérprete de Visual Basic incrustado, que ha estado integrado en la suite desde tiempos inmemoriales y ha sido utilizado como mecanismo para ejecutar código malicioso en el sistema víctima desde entonces. Haremos un comentario sobre el nivel actual de amenazas en las suites de Microsoft Office y las opciones disponibles para protegerse de ellas.

Una solución de ataque universal

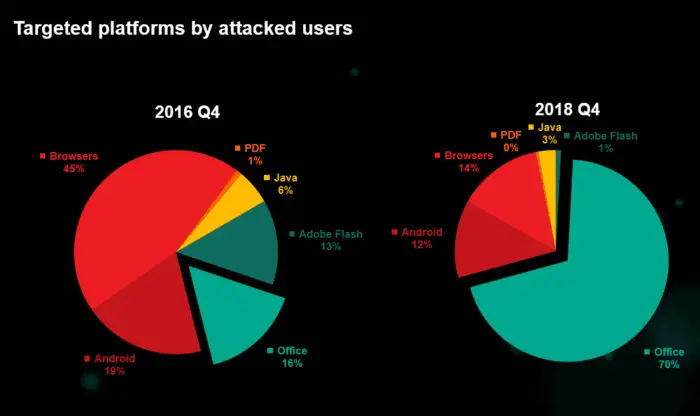

La principal “ventaja” de MS Office para los atacantes es que está bastante extendido, y al menos una máquina de una red atacada probablemente tenga instalada una versión del paquete. Además, la actualización de las suites ofimáticas, la instalación de las últimas versiones y los parches de seguridad se presta tradicionalmente muy poca atención, por lo que la posibilidad de que en algún lugar de la empresa haya ordenadores con Office, que se actualizaron por última vez hace 3-4 años (o nunca), es muy alta. Curiosamente, una investigación llevada a cabo por Kaspersky Lab indica que en 2018 más del 70% de todos los ataques tenían como objetivo explotar las vulnerabilidades de MS Office con documentos maliciosos especialmente editados.

La defensa de Microsoft con Programa Bug Bounty

La asociación con la comunidad de investigadores de seguridad es una parte importante del enfoque holístico de Microsoft para defenderse de las amenazas a la seguridad. Los programas de recompensas por errores (Microsoft Bug Bounty Program) son una parte de esta asociación.

Según la información de Microsoft Security Response Center, Microsoft concedió 13,6 millones de dólares en recompensas por errores a más de 340 investigadores de seguridad de 58 países (entre 2020-2021). La mayor recompensa fue de 200.000 dólares en el marco del programa de recompensas de Hyper-V.

Y no sólo Microsoft. Otras grandes empresas están empezando a darse cuenta de que tienen que ir más allá y ofrecer programas de recompensas por errores para mantenerse al día con los hackers. Según el director general de HackerOne, “si las empresas no adoptan plenamente una cultura de seguridad, no sobrevivirán“, y el reciente programa bug bounty anunciado por ExpressVPN, es un gran ejemplo de iniciativa.

Amenazas de Ataque

Hay bastantes componentes en MS Office que han existido prácticamente sin cambios durante los últimos 15-16 años. Entre ellas, el editor de fórmulas presente en todas las versiones de MS Office, y las vulnerabilidades identificadas relativamente recientes (2017-2018) CVE-2017-11882 y CVE-2018-0802 que permiten a los atacantes acceder a las estaciones de trabajo atacadas.

Aunque ambas vulnerabilidades son de hace más de un par años, siguen siendo relevantes precisamente porque las actualizaciones de la suite ofimática están deshabilitadas en muchos ordenadores y se utilizan versiones antiguas (no soportadas) del producto. Para los atacantes, se trata de vulnerabilidades relativamente sencillas que son fáciles de explotar.

Por ejemplo, un ataque masivo de spam comenzó un día después de que se identificara la vulnerabilidad CVE-2018-0802. Las razones son simples: es relevante para todas las versiones de Word publicadas en los últimos 17 años, y la creación de un exploit no requiere ninguna habilidad técnica especial. Lamentablemente, la larga vida útil de una suite ofimática tiene un impacto negativo en la seguridad: el mismo editor de fórmulas no ha sufrido grandes cambios desde que apareció en Office. Y las versiones modernas de Word para el editor de fórmulas no aplican el tipo de métodos de seguridad que parecen ser obligatorios hoy en día.

Otra línea de ataque implica tradicionalmente al intérprete de Visual Basic Script (VBScript) incorporado y se utiliza principalmente para crear macros. Los programas en este lenguaje se compilan primero en código p, que luego es interpretado por la máquina virtual. El problema es que se sabe poco sobre el código p, y no hay documentación disponible (pero los expertos de Kaspersky han creado un desensamblador para la máquina virtual).

Una investigación de la máquina virtual utilizando el desensamblador llevó al descubrimiento de múltiples vulnerabilidades relacionadas con el uso de un “puntero colgante” y la posibilidad de sustituir variables de cadena por matrices. En este caso, los datos que antes eran considerados por el intérprete como una cadena serían tratados como una estructura de control de matriz, lo que a su vez permitiría acceder a todo el espacio de direcciones del proceso en ejecución.

Métodos de infección

Las víctimas del ataque suelen recibir un documento de Microsoft Word infectado (como adjunto a un mensaje de correo electrónico o a través de una descarga en la web). Para reducir las posibilidades de detección del malware, los atacantes dividen el exploit en dos partes: el archivo infectado contiene sólo el descargador, que guarda una página HTML de la web que contiene la parte principal del exploit, escrita en VBScript.

El siguiente paso es explotar una vulnerabilidad Use After Free (UAF) que permite lanzar un shell. Este esquema es relevante para la mayoría de las vulnerabilidades conocidas de VBScript y ha sido explotado con éxito por los atacantes durante varios años. La única manera de eliminar la posibilidad de infiltración es instalar todos los parches de seguridad de Microsoft Office y actualizar a las últimas versiones del producto. Sin embargo, como se ha mencionado anteriormente, estas acciones no se aplican en todas las empresas, por lo que estas amenazas siguen siendo relevantes hoy en día.

Auditoría de seguridad

La instalación de los últimos paquetes de servicio para Microsoft Office puede mejorar la seguridad general de un sistema y una red local concretos, pero hay muchas otras vulnerabilidades que seguirán siendo relevantes. Para encontrar el mayor número posible de ellas, se debe realizar una auditoría de seguridad de red completa -un pentest– que tenga en cuenta todas las características de la infraestructura de red de una organización. La planificación y ejecución de la auditoría debe basarse en los mismos métodos y herramientas que utilizarán los atacantes. Esto permitirá identificar probables vectores de ataque y, basándose en el informe del pentest, tomar las medidas de protección oportunas.

El informe del pentest proporcionará una visión general del nivel de protección contra las amenazas de la red, así como de las vulnerabilidades específicas que existen y de cómo es probable que las exploten los ciberdelincuentes.

En resumen, Microsoft ha puesto mucho empeño en defender a Word y a todo el paquete de Office contra ataques nefastos. Aunque pueda parecer desalentador mantenerse al día con los continuos cambios, con el más mínimo esfuerzo y dedicación, el paquete Office puede mantenerse a salvo de las últimas ciberamenazas. Consejo: ¡Actualiza siempre a la última versión!